サイバーテロをネタにした「ダイ・ハード4.0」

映画「ダイ・ハード」のシリーズは好きだ。マクレーン刑事が奮闘するのはいつものこと。「4.0」では、ハッカー青年がテロリストの手助けをしたが、口封じに殺されるところをマクレーン刑事に救われる。ここからストーリーが始まる。

…交通信号機の異常で交通渋滞・事故発生、航空管制へのサイバー攻撃、テレビ局のハッキングで社会混乱映像が流れ、最後は、発電施設へのサイバー攻撃と物理攻撃…。サイバーテロ組織の最終目的は、警察の目を社会インフラへのサイバー攻撃に向けさせ、金銭搾取することだ。サイバーテロには、マクレーン刑事の“不死身の格闘力”では立ち向かえず、ハッカー青年のハイテクサイバー能力が必要となる。そこで両者が協力しながら、サイバーテロ組織をやっつけていく——。

この「ダイ・ハード4.0」は、何年作の映画だと思いますか。もう“かなり前”の2007年の映画です。その前から米国では、社会インフラへのサイバー攻撃の脅威についての認識があったということです。

同じ07年には米エネルギー省のアイダホ国立研究所(INL)が、発電所の発電装置がサイバー攻撃を受けて火を噴く啓発ビデオの映像を公開した。目的は社会インフラ事業者にサイバー攻撃の脅威の認識喚起のためだが、必ずしもうまくいかなかったようだ。

しかし実際、10年にイランの核施設がサイバー攻撃を受ける“サイバーでの9・11”が発生した。このように、制御システムのセキュリティの“安全神話”は崩壊してしまった。

社会インフラを支える制御システムの現状は

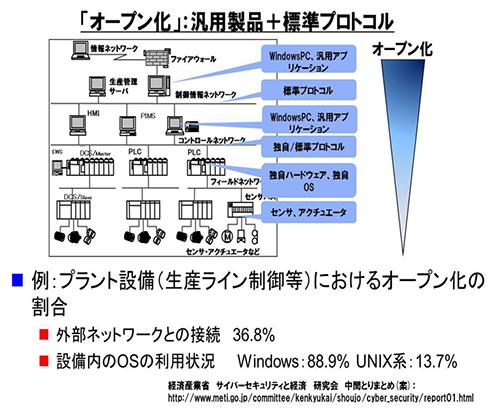

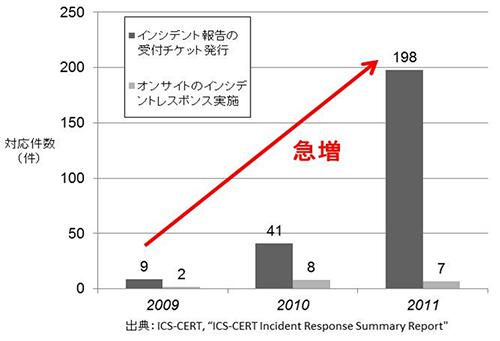

制御システムには、最近ではWindowsやUNIXなどの汎用OSの採用に加え、イーサネットやTCP/IPの標準プロトコルが採用されている。このため、オフィスなどの情報システムでは“セキュリティの脅威”(サイバー攻撃)が増大してきている。図1に示すような、汎用製品と標準プロトコル採用による「オープン化」が進展している、という認識を持つことが大切である。

米国の国土安全保障省(DHS)の「ICS-CERT」(Industrial Control Systems Cyber Emergency Response Team)のレポートによると、米国における制御システムに対する攻撃のインシデント報告件数は、図2に示すように09年に9件あったのが、11年には198件と約20倍となっている。

インフラ制御システムのセキュリティ向上への取り組み

〈1〉「制御システムセキュリティセンター(CSSC)」設立の経緯・目的

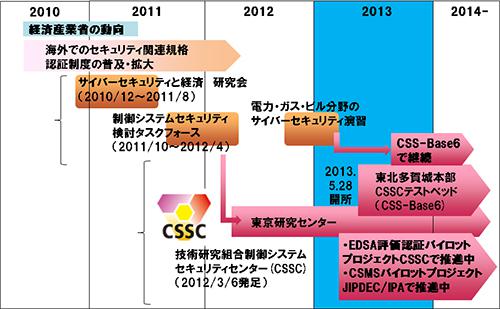

経済産業省は10年12月に「サイバーセキュリティと経済研究会」を立ち上げ、サイバー攻撃に対するインフラ制御システムのセキュリティ確保が、社会インフラを守るには必要だと提言した。11年10月設置の「制御システムセキュリティ検討タスクフォース」での目標は、日本の社会インフラのセキュリティ確保に加え、ベンダ(製品供給業者)がアジアをはじめ、海外に製品を輸出するときの競争力の向上である。

この結果を受け12年3月に技術研究組合「制御システムセキュリティセンター(CSSC)」が設立された。13年5月末に東北多賀城本部(宮城県多賀城市)を開所し、7つの模擬演習ミニプラントを持つテストベッド「CSS-Base6」を設置した。この経緯を図3に示す。

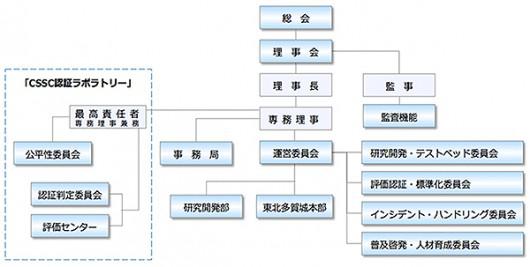

CSSCは、社会インフラを支える制御システムのセキュリティの確保・向上を目的に、研究開発や国際標準化活動、検証・認証、人材育成、普及啓発などの業務を一貫して行う。そのため、次の分野の活動を担当する4つの委員会を設置している。

- 制御システムにおける可用性を高める高セキュア化技術の研究開発

- 広域連携システム(スマートコミュニティなど)における高セキュアシステム技術の研究開発

- システムセキュリティ検証技術の研究開発と認証事業への展開

- 国際連携

- 制御セキュリティテストベッドの研究開発と人材育成や普及啓発への展開

こうした研究活動に加え、国内の制御システム産業の国際競争力を強化・確保するため、装置やシステムの評価・認証機能の確立や国際的な相互承認の確立を進めていく。

- 装置やシステムの評価・認証機能の確立

- 国際的な相互承認の確立

また、米国国土安全保障省(DHS)や欧州の同様な活動組織とも連携を進め、グローバルな社会インフラのセキュリティ向上に貢献していく。

〈2〉制御システムセキュリティセンター(CSSC)の概要

研究開発では、“システムを止めない、暴走させない”ための可用性を高める研究や、万が一の場合にも最悪の事態を避けるなどの、制御システムのセキュリティを高める研究の推進が目的である。次のいくつかのテーマについて、研究が始まっている。

(a)テストベッドの設計

(b)高セキュア化技術の開発

(c)検証ツール、評価法の開発

(d)監視

(e)減災技術

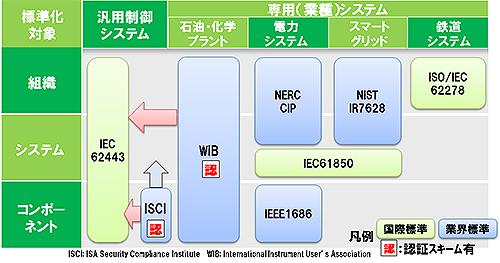

評価認証・検証技術では、製品を海外に輸出するときに、セキュリティ標準に準拠していることが国際石油メジャーからの要件となってきている。また、国内の社会インフラを構築する制御システムに対してもセキュリティ標準に準拠した製品を採用することが期待されている。当初目標とするセキュリティ標準IEC62443を選択し、推進している(図4)。

- 制御システムのセキュリティの標準・基準には、組織やシステムのレイヤに対応したもの、業種や業界に対応したものなど、様々な標準・基準が提案されている。

- こうした中で、汎用的な標準・基準として、IEC62443が注目されてきており、一部事業者の調達要件に挙がってきている。

- 業界で評価認証が先行しているISCIやWIBの基準が、IEC62443のシリーズに統合される動きとなっている。

・IEC62443(Industrial Network and system security)を汎用的な国際標準として選択し、標準確立、評価認証を一体で推進する

次に、3つの認証フレームワークへの取り組みを説明する。

<EDSA認証:機器認証>

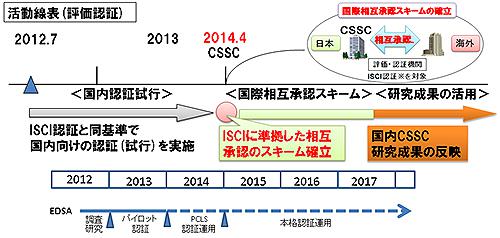

「ISCI(ISA Security Compliance Institute)」という組織が、「EDSA(Embedded Device Security Assurance)」認証を推進している。現在、米国2社の4つの製品がこの認証を取っている。日本でも日本語で機器認証が取れて、国際的に相互承認し、グローバルに認証された製品として認められるように、「日本適合性認定協会(JAB)」が認定機関、CSSCが認証機関となって、図5に示すように13年度に「EDSA認証パイロット」を開始した。14年度初めに認証パイロット事業の本格開始を目標としている。

制御システムのセキュリティに関する評価認証の国際相互承認のスキーム確立。今後の取組みについては下記の線表を予定。

ISCI:ISA Security Compliance Institute ISA:International Society of Automation 国際計測制御学会 PCLS:Provisional Chartered Laboratory Status 仮免状態

図5. CSSCのEDSA認証制度への取り組み

<SSA認証:システム認証>

ISCIでは制御システムの認証を実現する「SSA(System Security Assurance)」を現在検討している。規格成立後には、CSSCは検討を開始する予定である。

<CSMS認証:マネージメント認証>

ISMS(Information Security Management System)活動を推進する「日本情報経済社会推進協会(JIPDEC)」が認定機関になり、同枠組みの中で工場など向けに「CSMS(Cyber Security Management System)」認証を日本が先行して展開している。13年度にCSMS認証パイロットを開始した。制御システムは、情報システムとリスクの考え方が一部違う。CSMSでは、“HSE”(Health・Safety・Environment)ということで、人の健康、安全性、環境に対する影響を対象に含めたリスク分析の追加部分がある。インフラ事業者にCSMS認証を積極的に取得してもらい、セキュアな社会システムの構築・運用を期待するところである。

今後は、制御システムのセキュリティ技術者のプロフェッショナル認定の制度の立ち上げも検討していきたい。

模擬プラント構築と普及啓発では、サイバー攻撃への対策の研究や普及啓発・人材育成を目的とした各種プロセス模擬プラント、広域連携システムや演習システムなどを整備している。具体的には次の7つの模擬演習ミニプラントを構築し、サイバー攻撃が発生した時の疑似体験をする。

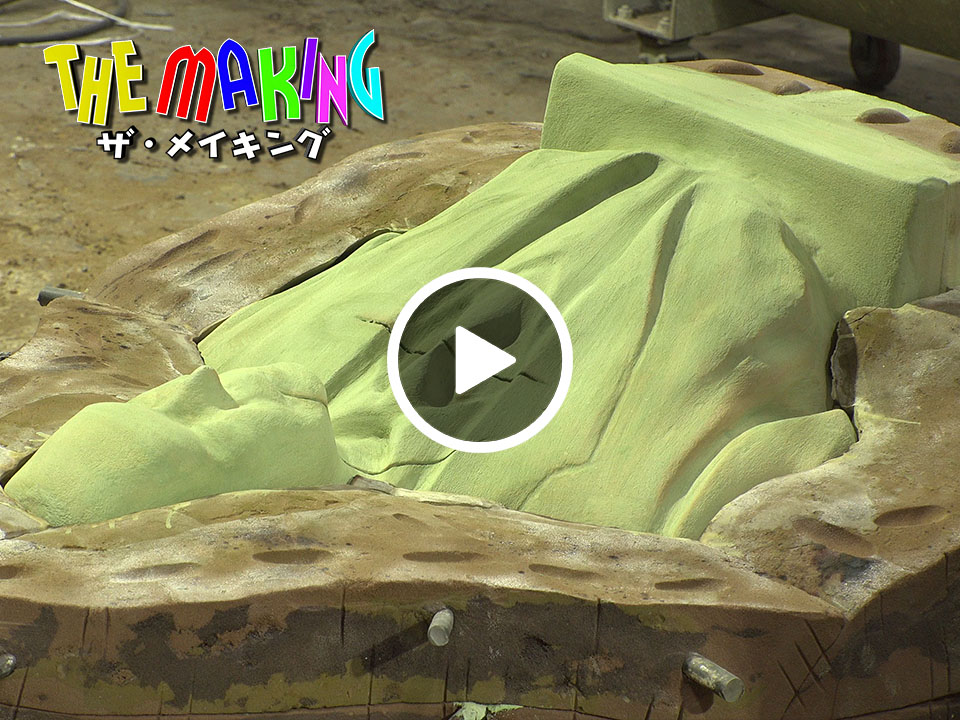

(1)排水・下水プロセスオートメーション用模擬演習ミニプラント(図6)

(2)化学用プロセスオートメーション用模擬演習ミニプラント

(3)ビルオートメーション用模擬演習ミニプラント

(4)ファクトリーオートメーション用模擬演習ミニプラント

(5)火力発電所用模擬演習ミニプラント

(6)ガス事業者用模擬演習ミニプラント(図7)

(7)広域連携用模擬演習ミニプラント

|  |

|

図6. 排水・下水プロセスオートメーション用模擬演習ミニプラント |

図7. ガス事業者用模擬演習ミニプラント |

おわりに

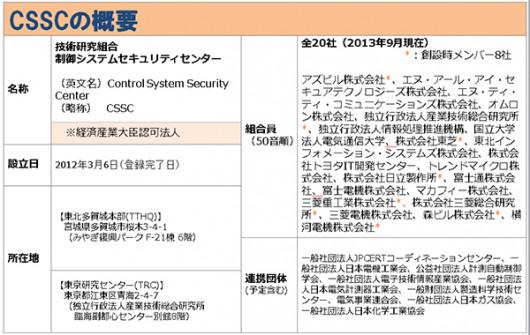

CSSCは国立大学法人電気通信大学の新誠一教授が理事長で、発足時の組合員は8組織だったが、13年10月末現在20組織に拡大している。今後ともCSSCは、「セキュアな制御システムを世界へ未来へ」という目標を掲げて活動を進めていく。

<参考>

CSSCの現状と組織概要を図8と図9に示す。

図8. CSSCの概要

(こばやし ひであき)

東 健司(ひがし けんじ) 氏 プロフィール

1953年石川県小松市生まれ。72年大阪府立四条畷高校卒業。82年大阪府立大学大学院工学研究科博士後期課程修了(工学博士)。83年日本学術振興会奨励研究員。84年大阪府立大学工学部 助手。86-87年マンチェスター大学材料センター 客員研究員。88年スタンフォード大学材料科学工学科 客員教授。89年大阪府立大学工学部 講師。90年大阪府立大学工学部 助教授。97年大阪府立大学工学部 教授。2000年大阪府立大学大学院工学研究科 教授。13年から現職。材料組織制御、材料プロセス構築、第一原理計算を利用した材料設計など、材料科学の幅広い分野の研究に従事。